Namanya memang kurang populer, apalagi di kalangan masyarakat awam Tanah Air. Tapi, sejatinya kelompok peretas ini bukan sekumpulan orang sembarangan. Mereka termasuk yang amat diperhitungkan.

Bagaimana tidak? Sepanjang 2011, situs-situs sekaliber CIA, Angkatan Udara AS, Sony Pictures, hingga Electronic Arts (EA) Games, pernah mereka susupi dan diacak-acak. Badan keamanan Inggris dan Amerika Serikat pun sempat mereka buat kalang kabut.Nama Lulzsec pun lantas mencuat di jagat maya dunia.

Tapi, aksi Lulzsec terhenti. Empat anggotanya berhasil diringkus di Inggris. Dan pada 16 Mei 2013, keempatnya dijatuhi hukuman penjara. Mereka adalah Ryan Cleary (21 tahun), Jake Davis (20 tahun), Mustafa al-Bassam (18 tahun), dan Ryan Ackroyd (26 tahun).

Hukuman penjara paling berat diterima Cleary. Dia dikurung selama 32 bulan. Menyusul Ackroyd yang harus mendekam di penjara selama 30 bulan. Sementara itu, Davis harus hidup di balik jeruji besi hingga dua tahun. Terakhir Al-Bassam, ia hanya diberi hukuman percobaan selama 20 bulan.

Tapi, aksi Lulzsec terhenti. Empat anggotanya berhasil diringkus di Inggris. Dan pada 16 Mei 2013, keempatnya dijatuhi hukuman penjara. Mereka adalah Ryan Cleary (21 tahun), Jake Davis (20 tahun), Mustafa al-Bassam (18 tahun), dan Ryan Ackroyd (26 tahun).

Hukuman penjara paling berat diterima Cleary. Dia dikurung selama 32 bulan. Menyusul Ackroyd yang harus mendekam di penjara selama 30 bulan. Sementara itu, Davis harus hidup di balik jeruji besi hingga dua tahun. Terakhir Al-Bassam, ia hanya diberi hukuman percobaan selama 20 bulan.

"Tindakan kelompok hacker Lulzsec itu tindakan pengecut dan kejam," kata Andrew Hadik, jaksa penuntut umum, seperti diberitakan VIVA hari ini.

Bagi-bagi tugas

Dalam melakukan aksinya, peran dari setiap anggota kelompok berbeda-beda. Ackroyd berperan sebagai pemilih target dan menentukan strategi. Davids menemaninya sebagai asisten pembuat strategi.

Bagi-bagi tugas

Dalam melakukan aksinya, peran dari setiap anggota kelompok berbeda-beda. Ackroyd berperan sebagai pemilih target dan menentukan strategi. Davids menemaninya sebagai asisten pembuat strategi.

Cleary menyediakan perangkat lunak canggih untuk melancarkan serangan, sedangkan Al-Bassam bertugas mem-post data-data hasil curian di Internet agar bisa disantap semua orang dengan cuma-cuma.

Di persidangan, keempat pemuda ini mengakui kesalahan mereka atas pencurian data di Sony, membuat berita palsu di situs berita The Sun, dan meretas situs CIA juga Angkatan Udara AS. Cleary, yang mendapat hukuman terberat, juga mengaku bersalah atas peretasan ke komputer Angkatan Udara AS.

Jaksa Sandip Patel mengatakan Cleary memang berbeda dibandingkan anggota yang lain. Dia bukan anggota inti Lulzsec, tapi punya peran penting di kelompok itu. "Dari berbagai barang bukti sudah jelas diketahui bahwa mereka hanya ingin meraih ketenaran dan publisitas di dunia," kata Patel.

Di persidangan, keempat pemuda ini mengakui kesalahan mereka atas pencurian data di Sony, membuat berita palsu di situs berita The Sun, dan meretas situs CIA juga Angkatan Udara AS. Cleary, yang mendapat hukuman terberat, juga mengaku bersalah atas peretasan ke komputer Angkatan Udara AS.

Jaksa Sandip Patel mengatakan Cleary memang berbeda dibandingkan anggota yang lain. Dia bukan anggota inti Lulzsec, tapi punya peran penting di kelompok itu. "Dari berbagai barang bukti sudah jelas diketahui bahwa mereka hanya ingin meraih ketenaran dan publisitas di dunia," kata Patel.

Siapa Lulzsec?

Orang-orang kunci Lulzsec boleh mendekam sementara di balik sel. Tapi, rekam jejak aksi mereka kerap menjadi buah bibir di kalangan pemerhati sistem keamanan siber dunia.

Orang-orang kunci Lulzsec boleh mendekam sementara di balik sel. Tapi, rekam jejak aksi mereka kerap menjadi buah bibir di kalangan pemerhati sistem keamanan siber dunia.

Apa saja aksi penting mereka? Ada baiknya, kita berkenalan dulu dengan kumpulan "orang-orang hebat" ini.

Lulz Security, atau biasa dikenal Lulzsec, adalah kelompok peretas yang mengaku bertanggung jawab atas serangkaian serangan siber tingkat tinggi sepanjang 2011. Beberapa yang menjadi sorotan adalah "hasil karya" mereka pada situs milik Sony Pictures dan CIA.

Beberapa pakar keamanan mengatakan Lulzsec sukses menyedot perhatian publik dengan mengganti tampilan muka situs-situs yang mereka retas dan lalu menggantinya dengan pesan-pesan sarkastis atau ejekan.

Salah satu pendiri Lulzsec adalah Hector Monsegur alias Sabu. Pria berusia 24 tahun itu tersohor sebagai seorang spesialis keamanan komputer.

Lulz Security, atau biasa dikenal Lulzsec, adalah kelompok peretas yang mengaku bertanggung jawab atas serangkaian serangan siber tingkat tinggi sepanjang 2011. Beberapa yang menjadi sorotan adalah "hasil karya" mereka pada situs milik Sony Pictures dan CIA.

Beberapa pakar keamanan mengatakan Lulzsec sukses menyedot perhatian publik dengan mengganti tampilan muka situs-situs yang mereka retas dan lalu menggantinya dengan pesan-pesan sarkastis atau ejekan.

Salah satu pendiri Lulzsec adalah Hector Monsegur alias Sabu. Pria berusia 24 tahun itu tersohor sebagai seorang spesialis keamanan komputer.

Dia lalu diringkus aparat keamanan Inggris dan lantas membantu aparat untuk melacak anggota Lulzsec lainnya. Tak butuh waktu lama, Pemerintah Inggris pun meringkus Cleary, Davis, Al-Bassam, dan Ackroyd.

Aksi Lulzsec mulai menyita perhatian pada pertengahan 2011. Korbannya tidak sedikit. Dimulai dari Fox Broadcasting Company. Pada Mei 2011, Lulzsec sukses menyusup ke situs Fox dan menggondol 73 ribu data kontestan X Factor.

Berlanjut pada Juni 2011, giliran situs perusahaan Sony Pictures yang mereka obrak-abrik. Hasilnya, Lulzsec mengantongi ribuan data-data pelanggan, mulai dari nama, password, alamat rumah, alamat email, dan tanggal lahir. Lulzsec mengaku telah mencuri 100 ribu data personal, tapi Sony mengklaim data yang diambil hanyalah 37.500.

Aksi mereka pun berlanjut ke level lebih serius. Lulzsec menyusun rencana untuk memporakporandakan situs-situs pemerintahan. Dan lagi-lagi berhasil.

Aksi Lulzsec mulai menyita perhatian pada pertengahan 2011. Korbannya tidak sedikit. Dimulai dari Fox Broadcasting Company. Pada Mei 2011, Lulzsec sukses menyusup ke situs Fox dan menggondol 73 ribu data kontestan X Factor.

Berlanjut pada Juni 2011, giliran situs perusahaan Sony Pictures yang mereka obrak-abrik. Hasilnya, Lulzsec mengantongi ribuan data-data pelanggan, mulai dari nama, password, alamat rumah, alamat email, dan tanggal lahir. Lulzsec mengaku telah mencuri 100 ribu data personal, tapi Sony mengklaim data yang diambil hanyalah 37.500.

Aksi mereka pun berlanjut ke level lebih serius. Lulzsec menyusun rencana untuk memporakporandakan situs-situs pemerintahan. Dan lagi-lagi berhasil.

Sebut saja situs Central Intelligence Agency (CIA) Amerika Serikat. Pada 15 Juni 2011, Lulzsec mengambil alih situs tersebut dengan mematikannya selama tiga jam.

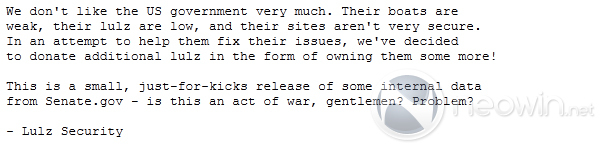

Situs Anggota Senat Amerika Serikat, senate.gov, juga kebagian giliran. Pada 13 Juni 2011, Lulzsec mencuri e-mail dan password sejumlah anggota Senat. Di situs itu, Lulzsec meninggalkan pesan, "Ini adalah aksi kecil. Apakah ini termasuk perang, Tuan-tuan?"

Ungkapan itu merupakan reaksi keras mereka atas pernyataan Pentagon yang menyebut serangan siber bisa dianggap sebagai sebuah tindakan perang.

Situs Anggota Senat Amerika Serikat, senate.gov, juga kebagian giliran. Pada 13 Juni 2011, Lulzsec mencuri e-mail dan password sejumlah anggota Senat. Di situs itu, Lulzsec meninggalkan pesan, "Ini adalah aksi kecil. Apakah ini termasuk perang, Tuan-tuan?"

Ungkapan itu merupakan reaksi keras mereka atas pernyataan Pentagon yang menyebut serangan siber bisa dianggap sebagai sebuah tindakan perang.

Pesan para peretas Lulzsec yang ditinggalkan di situs senate.gov (neowin.net)

Aksi mereka terus berlanjut. Di tengah malam, 26 Juni 2011 silam, Lulzsec merilis sebuah pernyataan di website mereka, memberi tahu bahwa mereka telah pensiun.

Dalam rilis terakhirnya berjudul "50 Days of Lulz", Lulzsec menjelaskan kalau anggotanya ada tujuh orang dan semua telah "gantung keyboard".

Namun, pernyataan itu hanya omong kosong belaka. Satu bulan kemudian, tepatnya 18 Juli 2011, Lulzsec kembali beraksi, menyerang situs suratkabar News Corporation. Dalam serangan itu, Lulzsec membuat berita palsu mengenai kematian Rupert Murdoch, pemilik News Corp.

Di setiap aksi mereka, Lulzsec memang biasa meninggalkan pesan bertuliskan "lulz" atau "lol" yang berarti tertawa terbahak-bahak (laughing out loud). Itu sesuai dengan motto kelompok peretas ini: "Tertawakan keamanan Anda sejak 2011".

Lulzsec boleh dibilang sangat sering menyerang situs-situs perusahaan yang memiliki tingkat keamanan yang rendah. Namun, di setiap aksi mereka, Lulzsec mengaku tidak pernah mencuri data sebuah perusahaan untuk tujuan kriminal. Mereka mengaku lebih suka mengejek dan membuat malu perusahaan yang mereka anggap angkuh.

Lulzsec juga menyatakan serangan siber mereka tidak bertujuan untuk mendapatkan keuntungan finansial, seperti merampok, mencuri, carding atau pencurian nomor kartu kredit. Mereka mengklaim motivasi utamanya adalah untuk bersenang-senang dan menciptakan kekacauan. Atau, kadang-kadang ada juga yang bermuatan politis.

Kelompok ini mengatakan pernah membantu serangan-serangan siber yang dilakukan oleh "teman seperjuangan" mereka seperti Anonymous, LulzRaft, AntiSec, dan lainnya.

Kini, jagat maya bakal menjadi "lebih aman". Setidaknya, sampai mereka dibebaskan oleh Kepolisian Inggris sekitar dua-tiga tahun lagi.

Dalam rilis terakhirnya berjudul "50 Days of Lulz", Lulzsec menjelaskan kalau anggotanya ada tujuh orang dan semua telah "gantung keyboard".

Namun, pernyataan itu hanya omong kosong belaka. Satu bulan kemudian, tepatnya 18 Juli 2011, Lulzsec kembali beraksi, menyerang situs suratkabar News Corporation. Dalam serangan itu, Lulzsec membuat berita palsu mengenai kematian Rupert Murdoch, pemilik News Corp.

Di setiap aksi mereka, Lulzsec memang biasa meninggalkan pesan bertuliskan "lulz" atau "lol" yang berarti tertawa terbahak-bahak (laughing out loud). Itu sesuai dengan motto kelompok peretas ini: "Tertawakan keamanan Anda sejak 2011".

Lulzsec boleh dibilang sangat sering menyerang situs-situs perusahaan yang memiliki tingkat keamanan yang rendah. Namun, di setiap aksi mereka, Lulzsec mengaku tidak pernah mencuri data sebuah perusahaan untuk tujuan kriminal. Mereka mengaku lebih suka mengejek dan membuat malu perusahaan yang mereka anggap angkuh.

Lulzsec juga menyatakan serangan siber mereka tidak bertujuan untuk mendapatkan keuntungan finansial, seperti merampok, mencuri, carding atau pencurian nomor kartu kredit. Mereka mengklaim motivasi utamanya adalah untuk bersenang-senang dan menciptakan kekacauan. Atau, kadang-kadang ada juga yang bermuatan politis.

Kelompok ini mengatakan pernah membantu serangan-serangan siber yang dilakukan oleh "teman seperjuangan" mereka seperti Anonymous, LulzRaft, AntiSec, dan lainnya.

Kini, jagat maya bakal menjadi "lebih aman". Setidaknya, sampai mereka dibebaskan oleh Kepolisian Inggris sekitar dua-tiga tahun lagi.

Komunitas bawah tanah atau underground? … Betul, komunitas yang tidak terlihat, tidak terdeteksi, seperti siluman, mereka hidup & berjaya di dunia maya – tanpa terdeteksi oleh pengguna Internet biasa, tak terdeteksi oleh sistem administrator WARNET & ISP.

Komunitas bawah tanah atau underground? … Betul, komunitas yang tidak terlihat, tidak terdeteksi, seperti siluman, mereka hidup & berjaya di dunia maya – tanpa terdeteksi oleh pengguna Internet biasa, tak terdeteksi oleh sistem administrator WARNET & ISP.Siapakah mereka? – mereka adalah para hacker. Media & stereotype masyarakat membentuk karakter hacker sebagai orang jahat dan suka merusak. Stereotype ABG 15-20 tahun-an, yang duduk di belakang komputer berjam-jam, masuk ke sistem dan men-delete, berbelanja menggunakan kartu kredit curian atau menghancurkan apa saja yang bisa mereka hancurkan – “anak” ini dikenal sebagai cracker bukan sebagai hacker. Cracker ini yang sering anda dengar di berita / media, mematikan situs web, menghapus data dan membuat kekacauan kemanapun mereka pergi. Hacker yang betul sebenarnya tidak seperti yang ada dalam stereotype banyak orang di atas.

Di dunia elektronik underground nama jelas & nama lengkap tidak digunakan. Orang biasanya menggunakan nama alias, callsign atau nama samaran. Hal ini memungkinkan kita bisa menyamarkan identitas, dan hanya di kenali sesama underground. Beberapa nama diantara hacker Indonesia bisa dikenali seperti hC, cbug, litherr, fwerd, d_ajax, r3dshadow, cwarrior, ladybug, chiko, gelo, BigDaddy dsb..

Apakah perbedaan mendasar antara seorang cracker & hacker? Di http://www.whatis.com, cracker di definisikan sebagai “seseorang yang masuk ke sistem orang lain, biasanya di jaringan komputer, membypass password atau lisensi program komputer, atau secara sengaja melawan keamanan komputer. Cracker dapat mengerjakan hal ini untuk keuntungan, maksud jahat, atau karena sebab lainnya karena ada tantangan. Beberapa proses pembobolan dilakukan untuk menunjukan kelemahan keamanan sistem”

Berbeda dengan Cracker, Hacker menurut Eric Raymond di definisikan sebagai programmer yang pandai. Sebuah hack yang baik adalah solusi yang cantik kepada masalah programming dan “hacking” adalah proses pembuatan-nya. Ada beberapa karakteristik yang menandakan seseorang adalah hacker, seperti (1) dia suka belajar detail dari bahasa pemrograman atau system, (2) dia melakukan pemrograman tidak cuma berteori saja, (3) dia bisa menghargai, menikmati hasil hacking orang lain, (4) dia dapat secara cepat belajar pemrogramman, dan (5) dia ahli dalam bahasa pemrograman tertentu atau sistem tertentu, seperti “UNIX hacker”.

Yang menarik, ternyata dalam dunia hacker terjadi strata / tingkatan / level yang diberikan oleh komunitas hacker kepada seseorang karena kepiawaiannya, bukan karena umur atau senioritasnya. Proses yang paling berat adalah untuk memperoleh pengakuan / derajat / acknowledgement diantara masyarakat underground, seorang hacker harus mampu membuat program untuk meng-eksploit kelemahan sistem, menulis tutorial (artikel) biasanya dalam format ASCII text biasa, aktif diskusi di mailing list / IRC channel para hacker, membuat situs web dsb. Entah kenapa warna background situs web para hacker seringkali berwarna hitam gelap, mungkin untuk memberikan kesan misterius. Proses memperoleh acknowledgement / pengakuan, akan memakan waktu lama bulanan bahkan tahun, tergantung ke piawaian hacker tersebut.

Proses memperoleh pengakuan di antara sesama hacker tidak lepas dari etika & aturan main dunia underground. Etika ini yang akhirnya akan membedakan antara hacker & cracker, maupun hacker kelas rendahan seperti Lamer & Script Kiddies. Salah satu etika yang berhasil di formulasikan dengan baik ada di buku Hackers: Heroes of the Computer Revolution, yang ditulis oleh Steven Levy 1984, ada enam (6) etika yang perlu di resapi seorang hacker:

1. Akses ke komputer – dan apapun yang akan mengajarkan kepada anda bagaimana dunia ini berjalan / bekerja – harus dilakukan tanpa batas & totalitas. Selalu mengutamakan pengalaman lapangan!

2. Semua informasi harus bebas, terbuka, transparan, tidak di sembunyikan.

3. Tidak pernah percaya pada otoritas, penguasa – percaya pada desentralisasi.

4. Seorang hacker hanya di nilai dari kemampuan hackingnya, bukan kriteria buatan seperti gelar, umur, posisi atau suku bangsa.

5. Seorang hacker membuat seni & keindahan di komputer.

6. Komputer dapat mengubah hidup anda menuju yang lebih baik.

2. Semua informasi harus bebas, terbuka, transparan, tidak di sembunyikan.

3. Tidak pernah percaya pada otoritas, penguasa – percaya pada desentralisasi.

4. Seorang hacker hanya di nilai dari kemampuan hackingnya, bukan kriteria buatan seperti gelar, umur, posisi atau suku bangsa.

5. Seorang hacker membuat seni & keindahan di komputer.

6. Komputer dapat mengubah hidup anda menuju yang lebih baik.

Gambaran umum aturan main yang perlu di ikuti seorang hacker seperti di jelaskan oleh Scorpio dl.packetstormsecurity.net/docs/hack/ethics/my.code.of.ethics.html yaitu:

• Di atas segalanya, hormati pengetahuan & kebebasan informasi.

• Memberitahukan sistem administrator akan adanya pelanggaran keamanan / lubang di keamanan yang anda lihat.

• Jangan mengambil keuntungan yang tidak fair dari hack.

• Tidak mendistribusikan & mengumpulkan software bajakan.

• Tidak pernah mengambil resiko yang bodoh – selalu mengetahui kemampuan sendiri.

• Selalu bersedia untuk secara terbuka / bebas / gratis memberitahukan & mengajarkan berbagai informasi & metoda yang diperoleh.

• Tidak pernah meng-hack sebuah sistem untuk mencuri uang.

• Tidak pernah memberikan akses ke seseorang yang akan membuat kerusakan.

• Tidak pernah secara sengaja menghapus & merusak file di komputer yang dihack.

• Hormati mesin yang di hack, dan memperlakukan dia seperti mesin sendiri.

• Memberitahukan sistem administrator akan adanya pelanggaran keamanan / lubang di keamanan yang anda lihat.

• Jangan mengambil keuntungan yang tidak fair dari hack.

• Tidak mendistribusikan & mengumpulkan software bajakan.

• Tidak pernah mengambil resiko yang bodoh – selalu mengetahui kemampuan sendiri.

• Selalu bersedia untuk secara terbuka / bebas / gratis memberitahukan & mengajarkan berbagai informasi & metoda yang diperoleh.

• Tidak pernah meng-hack sebuah sistem untuk mencuri uang.

• Tidak pernah memberikan akses ke seseorang yang akan membuat kerusakan.

• Tidak pernah secara sengaja menghapus & merusak file di komputer yang dihack.

• Hormati mesin yang di hack, dan memperlakukan dia seperti mesin sendiri.

Jelas dari Etika & Aturan main Hacker di atas, sangat tidak mungkin seorang hacker betulan akan membuat kerusakan di komputer.

Tentunya ada berbagai tingkatan / strata di dunia underground. Saya yakin tidak semua orang setuju dengan derajat yang akan dijelaskan disini, karena ada kesan arogan terutama pada level yang tinggi. Secara umum yang paling tinggi (suhu) hacker sering di sebut ‘Elite’; di Indonesia mungkin lebih sering di sebut ‘suhu’. Sedangkan, di ujung lain derajat hacker dikenal ‘wanna-be’ hacker atau dikenal sebagai ‘Lamers’. Yang pasti para pencuri kartu kredit bukanlah seorang hacker tingkat tinggi, mereka hanyalah termasuk kategori hacker kelas paling rendah / kacangan yang sering kali di sebut sebagai Lamer. Mereka adalah orang tanpa pengalaman & pengetahuan biasanya ingin menjadi hacker (wanna-be hacker). Lamer biasanya membaca atau mendengar tentang hacker & ingin seperti itu. Penggunaan komputer Lamer terutama untuk main game, IRC, tukar menukar software prirate, mencuri kartu kredit. Biasanya melakukan hacking menggunakan software trojan, nuke & DoS (Denial of Service). Biasanya menyombongkan diri melalui IRC channel dsb. Karena banyak kekurangannya untuk mencapai elite, dalam perkembangannya Lamer hanya akan sampai level developed kiddie atau script kiddie saja.

Developed Kiddie, dua tingkat di atas Lamer – di sebut Kiddie karena kelompok ini masih muda (ABG) & masih sekolah (SMU atau sederajat). Mereka membaca tentang metoda hacking & caranya di berbagai kesempatan. Mereka mencoba berbagai sistem sampai akhirnya berhasil & memproklamirkan kemenangan ke lainnya. Umumnya mereka masih menggunakan Grafik User Interface (GUI) & baru belajar basic dari UNIX, tanpa mampu menemukan lubang kelemahan baru di sistem operasi.

Script Kiddie, seperti tingkat di atasnya, yaitu developed kiddie, biasanya melakukan aktifitas hacking berbasis pada Grafical User Interface (GUI). Seperti juga Lamers, mereka hanya mempunyai pengetahuan teknis networking yang sangat minimal. Hacking dilakukan menggunakan trojan untuk menakuti & menyusahkan hidup sebagian pengguna Internet.

Dua tingkat tertinggi para hacker & yang membuat legenda di underground dunia maya, adalah tingkat Elite & Semi Elite. Barangkali kalau di terjemahkan ke bahasa Indonesia, tingkat ini merupakan suhu dunia underground. Elite juga dikenal sebagai 3l33t, 3l337, 31337 atau kombinasi dari itu; merupakan ujung tombak industri keamanan jaringan. Mereka mengerti sistem operasi luar dalam, sanggup mengkonfigurasi & menyambungkan jaringan secara global. Sanggup melakukan pemrogramman setiap harinya. Sebuah anugrah yang sangat alami, mereka biasanya effisien & trampil, menggunakan pengetahuannya dengan tepat. Mereka seperti siluman dapat memasuki sistem tanpa di ketahui, walaupun mereka tidak akan menghancurkan data-data. Karena mereka selalu mengikuti peraturan yang ada.

Semi Elite - hacker ini biasanya lebih muda daripada Elite. Mereka juga mempunyai kemampuan & pengetahuan luas tentang komputer. Mereka mengerti tentang sistem operasi (termasuk lubangnya). Biasanya dilengkapi dengan sejumlah kecil program cukup untuk mengubah program eksploit. Banyak serangan yang dipublikasi dilakukan oleh hacker kaliber ini, sialnya oleh para Elite mereka sering kali di kategorikan Lamer.

Sombong merupakan salah satu sebab utama seorang hacker tertangkap. Mereka menyombongkan diri & memproklamirkan apa yang mereka capai untuk memperoleh pengakuan dari yang lain. Hacker lain, karena pengetahuan-nya masih kurang, biasanya akan memilih target secara hati-hati, tanpa terlihat, diam-diam seperti siluman di kegelapan malam. Setelah melalui banyak semedi & membaca banyak buku-buku tentang kerja jaringan komputer, Request For Comment (RFC) di Internet & mempraktekan socket programming. Semua ini tidak pernah di ajarkan di bangku sekolah maupun kuliah manapun. Secara perlahan mereka akan naik hirarki mereka sesuai dengan kemampuannya, tanpa menyombongkan dirinya – itulah para suhu dunia underground..

Umumnya pembuatan software akan sangat berterima kasih akan masukan dari para hacker, karena dengan adanya masukan ini software yang mereka buat menjadi semakin baik. Memang kadang eksploit yang dihasilkan para hacker tidak langsung di peroleh si perusahaan software, tapi di tahan oleh komunitas underground ini – sampai digunakan oleh lamers & membuat kekacauan.

Bagaimana proses hacking dilakukan? Ah ini bagian paling menarik dalam dunia underground. Ada bermacam-macam teknik hacking, yang paling menyebalkan adalah jika terjadi Denial of Service (DoS) yang menyebabkan server / komputer yang kita gunakan menjadi macet / mati. Terlepas dari masalah menyebalkan, secara umum ada empat (4) langkah sederhana yang biasanya dilakukan, yaitu:

1. Membuka akses ke situs.

2. Hacking root (superuser)

3. Menghilangkan jejak.

4. Membuat backdoor (jalan belakang), untuk masuk di kemudian hari.

2. Hacking root (superuser)

3. Menghilangkan jejak.

4. Membuat backdoor (jalan belakang), untuk masuk di kemudian hari.

Hmmm bagaimana secara singkat lebih jauh proses hacking ini dilakukan? Untuk dapat mengakses ke dalam sebuah situs biasanya melalui beberapa proses terlebih dulu, seperti hal-nya dinas intelejen, kita harus tahu persis segala sesuatu tentang perusahaan & situs yang akan kita masuki, rencana melarikan diri kalau ada apa-apa dsb. Proses intelejen ini dilakukan dalam tiga (3) tahapan besar, yaitu footprinting, scanning & enumeration. Footprinting untuk mengetahui seberapa besar scope / wilayah serangan bisa dilihat dari berbagai file HTML perusahaan tsb, perintah whois, host, dig, nslookup pada Linux untuk melihat scope host yang perlu di serang / di amankan. Scanning untuk melihat servis apa saja yang ada di mesin-mesin tersebut, topologi jaringan dsb. bisa dilakukan mengunakan perintah ping, traceroute, nmap, strobe, udp_scan, netcat di Linux & terakhir Cheops untuk melakukan network mapping. Enumeration sistem operasi yang jalan di server target apakah Windows NT/2000 / Linux / Netware. Program seperti snmputil, enum, dumpsec, showmount, rcpinfo, finger menjadi sangat “handy”.

Setelah proses intelejen di lakukan dengan baik proses serangan dapat mulai dikerjakan. Seperti kita tahu, umumnya berbagai perusahaan / dotcommers akan menggunakan Internet untuk (1) hosting web server mereka, (2) komunikasi e-mail dan (3) memberikan akses web / internet kepada karyawan-nya. Pemisahan jaringan Internet dan IntraNet umumnya dilakukan dengan menggunakan teknik / software Firewall dan Proxy server. Detail sepuluh (10) besar serangan di Internet bisa dibaca di http://www.sans.org/ Melihat kondisi penggunaan di atas, kelemahan sistem umumnya dapat di tembus misalnya dengan menembus mailserver external / luar yang digunakan untuk memudahkan akses ke mail keluar dari perusahaan. Selain itu, dengan menggunakan agressive-SNMP scanner & program yang memaksa SNMP community string dapat mengubah sebuah router menjadi bridge (jembatan) yang kemudian dapat digunakan untuk batu loncatan untuk masuk ke dalam jaringan internal perusahaan (IntraNet).

Agar hacker terlindungi pada saat melakukan serangan, teknik cloacking (penyamaran) dilakukan dengan cara melompat dari mesin yang sebelumnya telah di compromised (ditaklukan) melalui program telnet atau rsh. Pada mesin perantara yang menggunakan Windows serangan dapat dilakukan dengan melompat dari program Wingate / proxy server; dapat melalui unauthenticated SOCKproxy port 1080 atau open Web proxy port 80, 81, 8000, 8080.

Langkah selanjutnya, hacker akan mengidentifikasi komponen jaringan yang dipercaya oleh system apa saja. Komponen jaringan tersebut biasanya mesin administrator dan server yang biasanya di anggap paling aman di jaringan. Start dengan check akses & eksport NFS ke berbagai direktori yang kritis seperti /usr/bin, /etc dan /home. Eksploitasi mesin melalui kelemahan Common Gateway Interface (CGI), dengan akses ke file /etc/hosts.allow.

Selanjutnya hacker harus mengidentifikasi komponen jaringan yang lemah dan bisa di taklukan. Hacker bisa mengunakan program di Linux seperti ADMhack, mscan, nmap dan banyak scanner kecil lainnya. Program seperti 'ps' & 'netstat' di buat trojan (ingat cerita kuda troya? dalam cerita klasik yunani kuno) untuk menyembunyikan proses scanning. Bagi hacker yang cukup advanced dapat mengunakan aggressive-SNMP scanning untuk men-scan peralatan dengan SNMP.

Setelah hacker berhasil mengidentifikasi komponen jaringan yang lemah dan bisa di taklukan, maka hacker akan menjalan program untuk menaklukan program daemon yang lemah di server. Cara paling sederhana menggunakan script kiddies yang tersedia di Internet di http://www.hackingexposed.com seperti cgiscan.c, phfscan.c dsb. Program daemon adalah program di server yang biasanya berjalan di belakang layar (sebagai daemon / setan). Keberhasilan menaklukan program daemon ini akan memungkinkan seorang Hacker untuk memperoleh akses sebagai ‘root’ (administrator tertinggi di server).

Untuk menghilangkan jejak, seorang hacker biasanya melakukan operasi pembersihan 'clean-up‘ operation dengan cara membersihkan berbagai log file. Program seperti zap, wzap, wted, remove akan membantu. Walaupun simpel text editor seperti vi dapat juga melakukan pekerjaan itu. Jangan lupa menambahkan program 'backdooring' dengan cara Mengganti file .rhosts di /usr/bin untuk memudahkan akses ke mesin yang di taklukan melalui rsh & csh. Selanjutnya seorang hacker dapat menggunakan mesin yang sudah ditaklukan untuk kepentingannya sendiri, tapi seorang hacker yang baik akan memberitahukan sistem administrator tentang kelemahan sistemnya & tidak akan pernah menjalankan perintah ‘rm –rf / &’.

Oleh karena itu semua mesin & router yang menjalankan misi kritis sebaiknya selalu di periksa keamanannya & di patch oleh software yang lebih baru. Backup menjadi penting sekali terutama pada mesin-mesin yang menjalankan misi kritis supaya terselamatkan dari ulah cracker yang men-disable sistem dengan ‘rm –rf / &’.

Jim Geovedi adalah orang yang berbahaya. Pada masa ketika nyaris semua informasi dan manusia terkoneksi, Jim, jika dia mau, bisa setiap saat keluar masuk ke sana: melongok percakapan surat elektronik atau sekedar mengintip perselingkuhan anda di dunia maya.

Jim Geovedi adalah orang yang berbahaya. Pada masa ketika nyaris semua informasi dan manusia terkoneksi, Jim, jika dia mau, bisa setiap saat keluar masuk ke sana: melongok percakapan surat elektronik atau sekedar mengintip perselingkuhan anda di dunia maya.Lebih dari itu, dia bisa saja mencuri data-data penting: lalu lintas transaksi bank, laporan keuangan perusahaan atau bahkan mengamati sistem pertahanan negara.

“Kalau mau saya bisa mengontrol internet di seluruh Indonesia,“ kata Jim dalam percakapan dengan Deutsche Welle. Saat saya tanyakan itu kepada pengamat IT Enda Nasution, dia mengaku percaya Jim Geovedi bisa melakukan itu.

Saya memilih percaya dan tidak mau menantang Jim untuk membobol situs Deutsche Welle.

Dia adalah hacker Indonesia dengan reputasi global: hilir mudik Berlin, Amsterdam, Paris, Torino, hingga Krakow menjadi pembicara pertemuan hacker internasional yang sering dibalut dengan nama seminar sistem keamanan. Dalam sebuah pertemuan hacker dunia, Jim memperagakan cara meretas satelit: ya, Jim bisa mengubah arah gerak atau bahkan menggeser posisi satelit. Keahliannya ini bisa anda lihat di Youtube.

Jim Geovedi sejak 2012 pindah ke London dan mendirikan perusahaan jasa sistem keamanan teknologi informasi bersama rekannya. Dia menangani para klien yang membutuhkan jasa pengamanan sistem satelit, perbankan dan telekomunikasi. Dua tahun terakhir, dia mengaku tertarik mengembangkan artificial intelligence komputer.

Tapi Jim Geovedi menolak disebut ahli. Dalam wawancara, Jim lebih suka menganggap dirinya “pengamat atau kadang-kadang partisipan aktif dalam seni mengawasi dari tempat yang jauh dan aman.“

Tidak, Jim bukan lulusan sekolah IT ternama. Lulus SMA, Jim menjalani kehidupan jalanan yang keras di Bandar Lampung sebagai seniman grafis. Beruntung seorang pendeta memperkenalkan dia dengan komputer dan internet. Sejak itu, Jim Geovedi belajar secara otodidak: menelusuri ruang-ruang chatting para hacker dunia.

Deutsche Welle

Apa saja yang pernah anda hack?

Jim Geovedi

Saya tidak pernah menghack…kalaupun ya, saya tidak akan mengungkapkannya dalam wawancara, hehehe. Tapi saya banyak dibayar untuk melakukan uji coba sistem keamanan. Saya punya konsultan perusahaan keamanan untuk menguji aplikasi dan jaringan. Klien saya mulai dari perbankan, telekomunikasi, asuransi, listrik, pabrik rokok dan lain-lain.

Deutsche Welle

Bagaimana anda membangun reputasi sebagai hacker?

Jim Geovedi

Saya tidak memulai dengan menghack sistem, kemudian setelah terkenal membuka identitas dan membangun bisnis sistem keamanan. Sejak awal, saya lebih banyak bergaul dengan para hacker dunia ketimbang Indonesia, dan dari sana saya sering diundang menjadi pembicara seminar atau diwawancara media internasional. Beberapa tahun setelah itu saya mulai diperhatikan di Indonesia. Tahun 2004, saya diminta membantu KPU (saat itu data pusat penghitungan suara Pemilu diretas-red) yang kena hack. Saya disewa untuk mencari tahu siapa pelakunya (seorang hacker bernama Dani Firmansyah akhirnya ditangkap-red). Ketika wireless baru masuk Indonesia tahun 2003, saya sudah diminta menjadi pembicara di Kuala Lumpur tentang bahaya sistem itu. Tahun 2006, saya diminta menjadi pembicara isu sistem keamanan satelit, dan itu yang mungkin membuat nama saya naik.

Deutsche Welle

Apakah anda bisa menghack satelit?

Jim Geovedi

Ya bisa, satelit itu sistemnya cukup unik. Orang yang bisa mengontrol satelit harus tahu A sampai Z tentang isi satelit. Dan satu-satunya cara adalah anda harus masuk ke ruang operator atau berada dalam situasi kerja sang operator (dengan meretasnya-red). Dari sana anda akan memahami semua hal: satelit ini diluncurkan kapan, bagaimana cara kontrol, sistem apa yang digunakan. Setelah itu anda akan bisa memahami: oh di sini toh kelemahan sistemnya. Itu semua total insting. Semakin sering anda mempelajari kasus, jika berhadapan dengan kasus lain, anda akan bisa melihat adanya kesamaan pola. Kalau anda sudah melihat kesamaan pola, maka anda akan tahu.

Deutsche Welle

Satelit mana saja yang pernah anda hack?

Jim Geovedi

Hahaha…saya harus berada di lingkungan operatornya.

Deutsche Welle

Tapi anda bisa masuk ke lingkungan itu dari jarak jauh (meretas-red) kan?

Jim Geovedi

Hahaha, untuk satu atau dua kasus itu bisa dilakukan.

Deutsche Welle

Satelit mana yang anda hack?

Jim Geovedi

Itu satelit klien saya hahaha…satelit Indonesia dan satelit Cina.

Deutsche Welle

Apa yang anda lakukan dengan satelit itu?

Jim Geovedi

Saat itu saya diminta menguji sistem keamanan kontrol satelit, dan saya melihat: oh ini ada kemungkinnan untuk digeser atau dirotasi sedikit… lalu ya saya geser…dan itu membuat mereka panik karena agak sulit mengembalikan satelit itu ke orbit. Untung mereka punya bahan bakar ekstra. Mereka bilang: oke cukup jangan diteruskan. Satelit yang dari Cina bisa saya geser tapi kalau yang dari Indonesia saya ubah rotasinya.

Deutsche Welle

Dengan kemampuan seperti ini, bagaimana anda mengatasi godaan?

Jim Geovedi

Kalau mau, saya bisa mengontrol internet seluruh Indonesia. Saya bisa mengalihkan traffic (lalu lintas data-red), saya bisa mengamati traffic yang keluar ataupun masuk Indonesia. Saya bisa memodifikasi semua transaksi keuangan…dengan kapasitas saya itu mungkin saja dilakukan. Tapi buat apa? Saya termasuk orang yang bersyukur atas apa yang saya punya. Saya nggak punya interest berlebihan soal materi.

Tonton videonya saat Jim Geovedi mempresentasikan meretas satelit

SINGAPURA - Hanya butuh sentuhan halus untuk memindahkan seisi data kartu prabayar ke tablet android yang dipegang Firman Azhari.

SINGAPURA - Hanya butuh sentuhan halus untuk memindahkan seisi data kartu prabayar ke tablet android yang dipegang Firman Azhari.Seperti yang diberitakan BBC Indonesia, temuannya itu telah mengantar mahasiswa S2 Teknik Elektro Institut Teknologi Bandung ini meraih juara pertama Kompetisi Kaspersky Academy tingkat Asia Pasifik dan Timur Tengah di kampus National University of Singapore.

NFC dalam bahasa elektronika adalah kepanjangan dari near field communication atau dalam bahasa sederhana dalam jarak dekat, data antara dua perangkat berbeda bisa dipindahkan.

"NFC bekerja dalam medan dengan jarak dekat, jadi secara efektif kita bisa melakukan komunikasi dengan kartu atau apa pun dalam jarak efektif 1-3 cm," kata Firman dalam wawancara dengan BBC Indonesia, Rabu (10/4/2013).

Menurut Firman, ancaman akan keamanan kartu berbasis NFC muncul setelah banyak produk telepon pintar membenamkan teknologi NFC dalam ponsel terbaru mereka.

Rasa penasaran akan keamanan kartu berbasis NFC seperti kartu prabayar dituangkannya dalam makalah berjudul "Detection of Security Vulnerability in Indonesian NFC Application" yang dilombakan di Singapura.

Meski hasil risetnya terbilang serius, ia mengaku sempat tidak percaya diri setelah melihat karya-karya para peserta lain, Firman justru membuat para juri tercengang setelah berhasil "mencuri" isi kartu tanda mahasiswa Malaysia yang juga berfungsi sebagai kartu perjalanan elektronik untuk bus dan kereta api.

Selain diganjar hadiah uang sebesar US$1.000, mahasiswa berusia 23 tahun itu akan maju dalam Kompetisi Kapersky tingkat dunia yang diadakan di Royal Holloway University of London, Inggris.

Bertemu Bank Indonesia

Meski menegaskan bahwa kartu NFC di Indonesia mayoritas masih aman, temuannya tak urung memicu rasa ingin tahu Bank Indonesia.

Hari ini ia diundang bertemu dengan sejumlah pejabat Bank Indonesia untuk berbincang mengenai temuannya.

"Pertemuan hari ini ekspose tentang apa yang sudah saya kerjakan, mungkin mereka dapat latar belakang dari media kalau saya bisa tembus kartu," kata Firman.

"Lebih pada sosialisasi kartu apa saja yang bisa dilihat, kartu apa saja yang belum dan potensi penyalahgunaannya bagaimana ke depan," tambahnya.

Bank Indonesia membagi instrumen pembayaran jadi beberapa yaitu uang tunai, kartu debit, kartu kredit dan kartu prabayar.

"Di Indonesia kartu berbasis NFC banyak dipakai untuk kartu prabayar yang tidak terhubung dengan simpanan, kalau di negara lain kartu kredit sudah ditanamkan NFC," kata dia lagi.

Menurut Firman, rentannya pembobolan kartu NFC seharusnya membuat para penerbit kartu menerapkan sistem keamanan mumpuni dan untuk mengikuti tren teknologi khususnya NFC.

"Karena kalau tidak di-update informasi tentang kerentanan keamanan bisa jadi tidak diketahui dan akhirnya asal terbit atau asal issue karena cuma mementingkan mudah dan cepat tapi tidak memikirkan sisi keamanannya," kata dia.

Ia menyarankan agar para penerbit kartu melakukan semacam benchmark dengan institusi dalam dan luar negeri, seperti di Eropa.

http://www.tribunnews.com/2013/04/11/mahasiswa-itb-temukan-aplikasi-pembuka-kartu-bank

http://www.tribunnews.com/2013/04/11/mahasiswa-itb-temukan-aplikasi-pembuka-kartu-bank

Cybercrimes always have cybertrails. Di era serba digital seperti sekarang ini, setiap kasus pasti memiliki jejak digital dan bisa dilacak.Kasus pembunuhan aktivis HAM (Munir), pembunuhan David Hartanto Widjaja (mahasiswa NTU Singapura), kecurangan pajak, kasus Bank Century, hingga tersebarnya video biru artis papan atas Indonesia merupakan beberapa contoh kasus yang mengandalkan barang bukti digital dalam penyelesaiannya.

Cybercrimes always have cybertrails. Di era serba digital seperti sekarang ini, setiap kasus pasti memiliki jejak digital dan bisa dilacak.Kasus pembunuhan aktivis HAM (Munir), pembunuhan David Hartanto Widjaja (mahasiswa NTU Singapura), kecurangan pajak, kasus Bank Century, hingga tersebarnya video biru artis papan atas Indonesia merupakan beberapa contoh kasus yang mengandalkan barang bukti digital dalam penyelesaiannya.Tak banyak orang yang menganggap barang digital itu penting. Apalagi untuk orang awam yang hanya ngerti menggunakan perangkat tersebut. Namun, tidak demikian Ruby Alamsyah. Barang bukti digital merupakan santapan lezatnya. Sepak terjangnya di dunia forensik digital pun layak diacungi jempol. Banyak kasus besar yang ditangani Mabes Polri maupun Polda Jakarta melibatkan jasanya sebagai seorang Digital Forensic Analyst (DFA).

Seperti apakah seluk-beluk dunia forensik digital yang digeluti Ruby Alamsyah dan tokoh-tokoh lainnya? Apa urgensi profesi ini dalam penuntasan kasus-kasus kriminal?

Langka Pesaing

“Tugas saya sebagai DFA adalah menganalisis barang bukti digital yang ditemukan polisi,” terang Ruby. “Untuk kasus video yang baru-baru ini terjadi, tugas saya tentu melacak siapa yang menjadi penyebar pertama, berikut barang bukti lainnya yang memiliki memori. Kalau menganalisis keaslian foto/video bukan wewenang saya,” imbuh pria kelahiran Jakarta, 23 November 1974 ini.

Peranan seorang ahli forensik digital di era teknologi seperti saat ini, boleh jadi terbilang penting. Ilmu forensik memiliki andil yang besar dalam menganalisis barang bukti digital. Turunan ilmu IT Securityini memang bertugas menganalisis barang bukti digital secara ilmiah demi menemukan bukti suatu tindak kejahatan. Barang bukti tersebut tentu harus dapat dipertanggungjawabkan dengan baik di mata hukum.

Menurut Ruby, barang bukti digital yang bisa dianalisis tidak melulu notebook, tapi juga personalcomputer (PC), handphone, PDA, MP3 player, dan sebagainya. Menurut pria yang menjadi satu-satunya warga Indonesia anggota High Technology Crime Investigation Association/HTCIA ini, semuayang memiliki memori, baik itu memori internal maupun eksternal dapat dianalisis.

Untuk masuk ke organisasi yang mayoritas anggotanya terdiri dari para polisi itu tidaklah mudah. Sebagian besar wajib memiliki track record baik dalam melewati kasus-kasus besar dan mengungkap jejak digital menjadi sebuah barang bukti yang kuat di pengadilan. Untuk menangani kasus besar pun harus ada referensi dari polisi atau penegak hukum di negara setempat, sejumlah sertifikasi yang dimiliki, sertaresume. Seluruh persyaratan tadi lalu dibawa ke semacam rapat komite. Nah, di sinilah baru ditetapkan apakah seseorang bisa menjadi member HTCIA atau tidak. Faktor inilah yang lantas memunculkan anggapan bahwa menjadi anggota HTCIA tidaklah mudah.

Ruby sendiri sudah mengantongi 4 sertifikasi di bidang forensik digital, yaitu GCIH (GIAC Certified Incident Handler) dari SANS Institute, USA; GCFA (GIAC Certified Forensic Analyst) dari SANS Institute, USA; CHFI (Computer Hacking Forensic Analyst) dari EC-Council, USA; ENCE (Encase Certified Examiner), dari Guidance Software; dan ACE (Accessdata Certified Examiner), dari AccessData.

Untuk mendapatkan sertifikasi-sertifikasi tersebut, sebagian besar harus melalui training resmi terlebih dahulu. Setiap training pun berbeda jangka waktunya. “Rata-rata 1 sampai dengan 2 minggu. Itu hanya training saja, untuk ujiannya ada yang mengambil langsung setelah training, ada juga yang menunggu beberapa waktu untuk belajar lebih detail lagi baru mengambil ujiannya,” jelas Ruby.

“Ada satu sertifikasi DF yang setelah lulus ujian tertulis, akan diberikan ujian praktik (dengan barang bukti digital Asli) dan diberi waktu selama 60 hari untuk menyelesaikannya,” ungkapnya. Sertifikasi di sini sebenarnya adalah sebagai penunjang/pendukung keahlian seseorang. Pada akhirnya pendidikan formal dan pengalaman jualah yang akan menentukan porsi keahlian seseorang. Artinya untuk menjadi seorang DFA, seseorang minimal harus memiliki latar belakang pendidikan TI.

Diakui Ruby, dirinya tertarik dengan forensik digital karena pesaingnya masih sedikit. Orang yang seperti Ruby memang masih sedikit. Pasalnya banyak orang TI yang enggan bersentuhan dengan dunia kepolisian, politisi, maupun hukum di Indonesia. Klien seorang DFA pun tidak sebarangan. “Klien saya sejak tahun 2006, sebagian besar adalah penegak hukum (Polri dan Kejaksaan. red). Mulai tahun 2009 sudah mulai banyak klien korporasi maupun klien individu. Saya sudah pernah menjadi saksi ahli di persidangan kasus perdata dan pidana (di pengadilan negeri.red), serta pengadilan di Badan Arbitrase Nasional,” urainya. Ruby juga bercerita, dirinya bahkan sempat mendapat bayaran 5 ribu dolar untuk tiga puluh menit.

Melacak Penyebar Pertama Video

Khusus untuk kasus tersebarnya video syur yang lalu, tugas seorang DFA adalah melacak pelaku penyebar pertama yang meng-upload video. Yang pertama-tama dilakukan adalah melakukan analisis/riset secara mendalam dan menyeluruh guna mengetahui siapa individu yang lebih dahulu memiliki file tersebut. Langkah yang ditempuh misalnya melakukan pelacakan awal mula penyebaran (dari yang melakukan penyebaran pada hari H), lalu meruut dan melacak siapa yang memiliki data tersebut paling awal.

Dalam hal ini sangat dimungkinkan untuk juga melacak IP address bila tidak diketahui secara pasti siapa individu tersebut. Untuk memudahkan pekerjaan, seorang DFA diperbolehkan melakukan kerjasama dengan ISP terkait yang memiliki log pelanggannya. ID-SIRTII pun bisa dimintai bantuan guna mendapatkan data lebih lanjut. Dari sini akan bisa menjadi peringatan bagi kita untuk tidak sebarang mengunggah foto/video ke dunia maya.

Seperti prajurit yang sedang bertempur, seorang DFA juga menggunakan "senjata" dalam melakukan pelacakan. Ruby menjabarkan aneka software yang digunakan biasanya tergantung dari kebutuhan setiap kasus. Namun, bila sudah mendapatkan barang bukti digital secara fisik, baru dilakukan proses forensik digital secara detail. Namun sebelum itu, tekniknya bisa menggunakan e-discovery.

Bagi yang masih awam, e-discovery merupakan teknik pencarian data elektronik, di mana data elektronik tersebut ditempatkan/berada, serta bagaimana mengamankan dan menyitanya untuk dapat dijadikan barang bukti pada sebuah kasus. E-discovery dapat dilakukan pada komputer tertentu, atau pun pada jaringan tertentu. Pada bidang forensik digital, e-discovery merupakan proses investigasi yang dilakukan terhadap harddisk pada komputer tertentu. Barang bukti tersebut selanjutnya mengalami proses kloning (forensic imaging).

Perangkat yang digunakan untuk melakukan computer forensic dan mobile phone forensic pun berbeda. “Untuk computer forensic, saya menggunakan Encase v6.15, FTK 3, Sleuthkit-Autospy, Helix, dd, Forensic Duplicator (Tbleau-TD1), Forensic Write Blocker, dan lain-lain. Sementara untuk [melakukan] mobile phone forensic, [saya] menggunakan Cellbrite, XRY/XACT, Paraben Device Seizure, Bitpim, dan lain-lain,” jelasnya.

Adakah kesulitan yang dialami? Pasti ada. Biasanya Ruby mengalami kendala ketika menjumpai aneka file yang tersembunyi (steganography) dan terenkripsi. “Seperti layaknya criminal non-cyber, biasanya sepintar-pintarnya penjahat pasti akan meninggalkan jejak. Tinggal sepintar-pintarnya tim penyidik untuk mendapatkan jejak apa yang tertinggal,” jelas pria yang biasa mengisi waktu senggangnya dengan membaca buku dan menonton film ini. Ada tools dan teknik-teknik tertentu untuk menyiasati masalah tersebut. Misalnya untuk menghadapi steganography, penyelidik bisa menggunakan software “Steg-detect” guna mendapatkan file tersembunyi tersebut.

Demikian halnya untuk pelaku tindak kejahatan cyber yang menggunakan jaringan wireless. Pelacakan dapat dilakukan dengan mencari log serta data-data lain, misalnya berupa CCTV tempat jaringan itu berada. Lalu, bagaimana jika yang dilacak adalah individu yang sedang menggunakanmobile phone? “Tentu saja pelacakan bisa dilakukan secara remote/mobile,” tegas Ruby.

Ruby juga menjelaskan proses penyelidikan setiap tindak kejahatan cyber sudah pasti membutuhkanbandwidth. Namun menurutnya, bandwidth bukanlah hal utama, pun tidak perlu menggunakanbandwidth besar-besar, karena bukan untuk melakukan offensive attack. Bandwidth hanya dibutuhkan untuk koneksi internet saja, tidak lebih.

Prosedur Forensik Digital

Seperti juga pekerjaan profesional lainnya, seorang DFA harus mematuhi peraturan keanggotaan yang sudah ditetapkan.“Jika saya melanggar, saya bisa dikeluarkan dari keanggotaan (HTCIA, red),” beber Ruby.

Istimewanya, seorang DFA dapat memberikan masukan kepada penegak hukum tentang barang bukti digital apa saja yang mungkin terkait dalam sebuah kasus, selain merekomendasikan proses penyitaan, melakukan proses cloning barang bukti digital, melakukan proses analisis, membuat laporan, sampai menjadi saksi ahli di persidangan bila dibutuhkan.

Dalam menjalankan tugasnya, ada 4 (empat) langkah yang menjadi prosedur operasional standar (standard operating prochedure/SOP) seorang DFA. Pertama, mengkloning barang bukti digital yang sudah ada di polisi. Kloning di sini menggunakan metodologi khusus byte by byte copy cloning. Kedua, menganalisis barang bukti dari barang duplikasi. Jadi bukan barang bukti asli yang diteliti karena bisa rusak. Jika barang bukti asli rusak, kasus bisa gagal. Barang bukti berubah satu bytesaja bisa rusak dan dianggap tidak valid. Ketiga, melakukan proses recovery dan analisis lebih lanjut. Keempat, melakukan reporting. Ruby menambahkan bahwa analisis harus dilakukan pada barang bukti duplikasi, bukan yang asli. Hal ini untuk menghindari kehilangan/perubahan/kerusakan data pada barang bukti asli.

Menariknya, bidang forensik digital ini mengawinkan dua disiplin ilmu, yakni ilmu komputer dan ilmu hukum. Untuk Indonesia, pasar seperti ini masih sangat luas. “IT di Indonesia ke depannya bersinggungan dengan dunia hukum, which is every day akan selalu ada potential market,” tegas Ruby. Mulai dari penegak hukun, kuasa hukum, sampai korporasi maupun individu menjadi pasar potensial (potential market) dari forensik digital (digital forensic). Tidak dapat dipungkiri pula bahwa tindak kriminal setiap hari semakin meningkat. Apalagi melihat ketergantungan individu terhadap perangkat teknologi yang semakin meningkat pula. Dapat dipastikan pula bahwa kemungkinan besar di setiap kasus kriminal mana pun, akan terdapat barang bukti digital yang dapat dianalisis dengan forensik digital.

Mewakili seorang DFA, Ruby mengaku masih memiliki impian yang ingin dicapai. Nantinya, ia berharap Indonesia dapat segera memiliki aturan/guideline tentang proses penanganan barang bukti digital (yang tepat dan baik bagi penegak hukum pada khususnya). UU ITE serta RUU Tipiti dapat menjadi batu pijakan untuk dapat segera merealisasikan aturan tersebut. Pada akhirnya semua kasus yang berhubungan dengan barang bukti digital dapat ditangani dengan tepat dengan integritas yang terjaga secara utuh. (*)

Melacak Wajah

Ilmu forensik tidak melulu harus terkait dengan notebook/harddisk. Apalagi jika barang bukti tindak kejahatan berhubungan dengan foto/video. Biasanya yang digunakan adalah forensik bidang kedokteran. Misalnya saja kasus bom bunuh diri teroris atau tersebarnya video biru yang lalu. Untuk mengungkap kasus seperti itu, digunakanlah suatu teknik bernama superimposed. Di sinilah kemampuan seorang ahli seperti drg. Peter Sahelangi, DFM (Senior Superintendent ( Ret )Forensic Odontologist) diperlukan.

“Superimposisi Cranio Facial adalah suatus sistem pemeriksaan untuk menentukan jati diri seseorang dengan membandingkan foto korban/rekaman video semasa hidupnya (ante mortem) dengan tengkorak/ jenazah korban yang ditemukan kemudian (post mortem),” jelas mantan Kepala Rumah Sakit (RS) Polri tahun 1976-2008 ini.

Prinsip kerjanya yaitu dengan cara membandingkan titik anatomis dalam wajah/tengkorak yang tidak bisa berubah/diubah kemudian ditumpangtindihkan/ superimposed (dengan teknik-teknik tertentu dan alat-alat tertentu yang disebutskull mounting & orientation device (SMOD). Teknik ini dapat dilakukan pada jenazah dan tentu saja orang yang masih hidup.

Yang bisa melakukan teknik ini pun tidak sebarangan orang. Untuk melakukan hal ini, diperlukan seorang yang setidaknya memiliki pengetahuan anatomi tubuh secara baik, misalnya dokter/dokter gigi. Ilmu forensik yang dimiliki Peter diakuinya didalami dengan cara kursus. Itu pun gampang-gampang susah. Menurutnya, orang tersebut juga harus mengenal pribadi si expert atau berkawan dengan mereka, baru mereka mau terbuka menularkan ilmunya.

Peter juga bercerita mengenai kasus yang heboh sekarang, yang dulu juga pernah terjadi di Malaysia (saat video seks seorang pejabat dengan artis-artis Malaysia tersebar). Alat yang digunakan pun sama, yakni menggunakan SMOD.

Untuk melakukan analisis terhadap foto/gambar, tidak ada prosedur khusus seperti seorang DFA (yang harus melalui empat tahap). “Yang penting ada surat permintaan dari penyidik, [baru akan] kami laksanakan,” jelas pria kelahiran 60 tahun silam ini. Selain SMOD, masih ada beberapa perangkat lain yang digunakan, seperti video dan komputer dengan program Adobe Photoshop.

Lamanya waktu analisis pun berbeda-beda. “Tergantung sulit tidaknya kasus dan kualitas foto pembanding, posisi, dan lain-lain. [Lamanya proses] bisa [berlangsung] beberapa jam, bisa juga beberapa hari,” terang Peter. Sebagai seorang expert, Peter hanya menjawab cocok atau tidaknya titik-titik anatomisnya. “Soal asli atau tidaknya bukan wewenang kami,” tegas pria yang kini menjadi dosen Bagian Forensik & Medikolegal Fakultas Kedokteran UNHAS Makassar serta dosen terbang di beberapa fakultas kedokteran gigi beberapa perguruan tinggi di Indonesia.

Hampir setiap pekerjaan memiliki kendala masing-masing. Bagi Peter, kendala yang kerap ia hadapi misalnya jika korban tidak pernah difoto seumur hidupnya (untuk korban yang sudah meninggal). “Ada kasus pembunuhan di Ambon yang tengkoraknya dikirim pada kami, tapi korban tidak pernah mempunyai foto/tidak pernah difoto,” jelas Peter. “Kualitas foto yang sangat jelek, tengkorak yang ditemukan sudah hancur tidak berbentuk kepala manusia lagi. Posisi korban yang tidak optimal, misalkan menyamping, tertutup orang lain juga menjadi kendala,“ tukasnya. (*)

Menantang Kejelian Mata

Video heboh yang tersebar beberapa waktu lalu, sempat memicu kecurigaan publik terhadap si pelaku yang ada di video tersebut.

Sebagai awam, pasti ada di antara kita yang langsung menuding, “ Ya, benar itu si A, atau itu memang si B. Gosip baru, nih.”Padahal kenyataannya, belum tentu itu si A atau si B. Bisa saja si C. Oleh karena itu, dibutuhkan teknik khusus untuk membuktikannya.

“Menganalisa video bisa menggunakan setting slow motion, contohnya menggunakan Windows Media Player (WMP). Dengan slow motion ini, akan keliatan asli atau tidaknya gerakan tersebut,” ujar Abimanyu Wachjoewidajat, pria yang kerap dimintai keterangan terkait analisa foto/ video.

Gambar yang ada di video tersebut kemudian di-compare dengan foto lainnya yang dicari di internet. “Ukurannya pun harus sama, tidak boleh berbeda,” tukas pria yang akrab di sapa Abah ini. Tugas selanjutnya adalah mencocokkan posisi. Untuk analisis dengan teknik slow motion ini, tidak melulu menggunakan WMP, dapat juga menggunakan Winamp atau Windows Media Classic yang ada di komputer kita. “Apa saja bisa, asal media tersebut bisa [melakukan teknik] slow motion agar ketika gambar diperbesar tidak pecah,” imbuh Abimanyu.

Sementara untuk menganalisis foto, bisa menggunakan teknik morphing. “Dengan demikian posisi mata, hidung, bibir akan kelihatan kemiripannnya,” jelas Abimanyu. “Menggunakan teknik morphingini juga tidak boleh memaksa, karena kalau memaksa hasil gambarnya tidak valid,” tegas pria yang pernah menjabat sebagai Data Center Manajer PT. Excelcomindo ini. Proporsinya pun harus sama. Misal naik 5 persen dan ke kanan 5 persen. Itu harus sama.

Menganalisis foto/video, dijelaskan Abimanyu harus dalam suasana tenang. Jadi tidak bisa dilakukan secara mobile karena akan susah. Kendala lainnya adalah dalam menganalisis kemiripan. Contohnya gambar. Selain itu adalah mencari gambar-gambar lainnya yang mirip melalui internet. Abimanyu juga menyatakan bahwa dalam menganalisis foto/gambar, kita tidak bisa melakukannya secara asal-asalan.

Text adalah salah satu sumber unstructured data yang paling besar, karena sebagian besar informasi tersimpan dalam text, baik text dalam berbagai filetype (doc txt pdf dll) maupun web text (html). Dewasa ini semakin sering dilakukan riset yang melibatkan text, dan bidang ilmu komputer yang melibatkan text diantaranya adalah Natural Language Processing, Text (Web) Mining, ataupun Information Retrieval.

Berikut adalah beberapa fungsi text (string) dalam PHP yang akan sering digunakan apabila anda berkutat dengan penelitian yang melibatkan text processing.

1. Menambahkan slash (\) dalam string –> addslashes.

<?php

$text = "This is Anne's book.";

echo addslashes($text);

?>

Output :

This is Anne\’s book.

This is Anne\’s book.

Kenapa hal ini penting? Dalam pemrosesan teks, seringkali tanda quote (‘) akan menimbulkan eror ketika dilakukan parsing terhadap text tersebut, terutama ketika kita menggunakan regular expression.

2. Memecah string dengan string –> explode.

<?php

$sentence = "My name is June";

$word = explode(" ", $sentence);

print_r($word);

?>

Output :

Array

(

[0] => My

[1] => name

[2] => is

[3] => June

)

Array

(

[0] => My

[1] => name

[2] => is

[3] => June

)

Explode akan memecah text dan membaginya ke dalam array, seperti contoh diatas, $text di-explode dengan string ” ” (spasi). Hal ini merupakan dasar dari algoritma tokenizing, yaitu memecah kalimat dalam kata – kata penyusunnya. Tokenizing akan sering sekali digunakan dalam text processing.

3. Menggabungkan array string dalam satu string –> implode.

<?php

$arrayWord = array('This', 'is', 'a', 'sentence');

$joinString = implode(" ", $arrayWord);

echo $joinString;

?>

Output :

This is a sentence

This is a sentence

Implode, seperti terlihat dari contoh diatas (contoh : array dalam contoh di-implode / digabung dengan menggunakan string spasi), merupakan kebalikan dari fungsi no 2 (explode). Fungsi implode memiliki alias, yaitu Join.

4. Memberikan nilai MD5 dari string –> md5.

<?php

$string = 'password';

$stringMd5 = md5($string);

echo $stringMd5;

?>

Output :

5f4dcc3b5aa765d61d8327deb882cf99

5f4dcc3b5aa765d61d8327deb882cf99

MD5 merupakan salah satu fungsi hash (kriptografi satu arah) yang cukup terkenal dan sering digunakan untuk security (meskipun sekarang sudah banyak md5 decryptor). Fungsi md5 seperti ini akan sering digunakan apabila kita membangun sebuah aplikasi yang memerlukan autentikasi (misal untuk login ke dalam sistem).

5. Menghilangkan HTML Tag dalam string –> strip_tags

<?php

$text = '<b>June Susan</b> <i> June June</i>';

echo strip_tags($text); echo '<br>';

echo strip_tags($text, '<i>'); // Allow tag <i>

?>

Output :

June Susan June June

June Susan June June

Sebelum kita bisa memproses text dari web (yang biasanya berbentuk hypertext / html), maka kita harus “membersihkan” tag – tag html yang ada dalam text tersebut. Disinilah fungsi strip_tags berguna. Kita bisa menghilangkan seluruh tag, ataupun mengijinkan tag tertentu untuk tetap berada dalam text (lihat contoh).

6. Menghitung panjang string –> strlen.

<?php

$string = 'I am a superman';

echo strlen($string);

?>

Output :

15

15

Strlen menghitung jumlah karakter (panjang) dari string, spasi, dan simbol – simbol yang ada dalam string juga akan dihitung dalam fungsi strlen.

Banyak perdebatan diantara para Blogger, Webmaster, maupun pakar SEO terhadap sistem ranking Alexa untuk blog maupun website. Banyak orang yang bingung kenapa situs mereka yang mempunyai traffic tinggi tetapi ranking Alexa nya tidak kunjung naik? Hal ini disebabkan karena Alexa menghitung traffic pada suatu situs dari browser yang ter-instal Alexa toolbar, jadi traffic dari browser yang tanpa di instal Alexa toolbar tidak termasuk didalam algoritma ranking Alexa. Tetapi kenyataannya algoritma dari sistem ranking Alexa untuk blog maupun website adalah salah satu yang terbaik di dalam industri ranking online.

Pengertian Alexa Rank | Apa Itu Alexa Rank

Alexa rank merupakan salah satu indikator kepopuleran suatu situs dan juga sering dipakai untuk menilai kualitas suatu situs, situs yang mempunyai kualitas tinggi dari segi konten, backlink, dan traffic akan memiliki Alexa rank yang kecil, contoh: google.com (Alexa rank #1), facebook.com (Alexa rank #2).

Teknik yang Terbukti Untuk Cepat Menaikkan Alexa Rank

Dibawah ini adalah beberapa cara/teknik untuk menaikkan Alexa rank yang sudah terbukti dapat meningkatkan Alexa rank dengan cepat.

Claim Your Site Pada Situs Alexa

Claim Your Site, untuk meningkatkan ranking Alexa sebelumnya anda harus register dan claim blog/website anda terlebih dahulu dan menempatkan Alexa ID Meta tag pada bagian head di template anda, maka Alexa akan mempermudah mengakses situs anda. Site description, country name dan profile adalah hal yang sangat penting ketika melakukan claiming. Selalu gunakan keyword sesuai dengan tema blog anda ketika mendeskripsikan situs anda, meskipun itu adalah hal yang kecil tapi sangat membantu untuk menaikkan ranking Alexa pada blog anda.

Install Alexa Toolbar Pada Browser

Memasang/Install Alexa Toolbar pada browser anda adalah hal yang wajib anda lakukan untuk menaikkan Alexa rank. Anda harus meng-update blog anda menggunakan browser yang sudah ter-instal Alexa toolbar, semua aktivitas yang anda lakukan pada blog anda harus menggunakan browser yang sama dan sudah terinstal Alexa toolbar.

Update Konten Blog Secara Teratur Agar Cepat Meningkatkan Alexa Rank

Update konten secara teratur pada blog anda adalah cara yang sangat bagus untuk meningkatkan Alexa rank, Alexa sangat menyukai fresh konten sama halnya dengan Google. Saya pernah membaca pada sebuah situs yang terkenal bahwa meng-update blog 7-10 kali dalam seminggu akan sangat cepat menaikkan Alexa rank.

Konten Yang Berkualitas

Alexa juga mempertimbangkan page view, bounce rate, ketika me-ranking situs anda. Unik dan fresh konten akan membuat pengunjung blog anda akan betah berada pada blog anda, buatlah konten yang selalu sesuai dengan tema blog anda, konten yang tidak sesuai dengan tema blog akan berefek negatif bagi ALexa rank dan sangat merugikan.

Link Building

Alexa juga menghitung link, koleksi link atau backlink yang mengarah pada blog anda juga akan membuat Alexa rank meningkat, banyak cara untuk mendapatkan backlink seperti social bookmarking, link exchange, guest blogging, forum, dll.

Blog Commenting

Anda harus menyadari bahwa kebanyakan dari blog memiliki atribut NoFollow dalam sistem komentar mereka, Ini tidak membantu untuk meningkatkan Google pagerank. Dan, jika Anda berkomentar pada blog secara agresif untuk jangka panjang maka Anda mungkin menjadi korban dari massa spam oleh Google. Jangan takut, Anda percaya atau tidak, mesin pencari Google selalu mencari niat. Jika Anda memposting komentar konstruktif dengan menggunakan kata kunci dengan bijaksana, maka Google akan mengirimkan sinyal positif dan membantu Anda untuk meningkatkan Alexa rank.

Konten Spesial untuk Webmasters

Hampir semua webmaster dan pemilik blog menggunakan Alexa toolbar pada browser mereka, dan Jika Anda menulis posting khusus untuk mereka dengan optimasi mesin pencari yang optimal maka Alexa rank anda akan meningkat sangat cepat karena mereka akan mengunjungi blog anda dengan browser mereka yang sudah ter-instal Alexa toolbar. sedikit contoh konten untuk webmaster seperti membahas tentang SEO, Blogger, cara modifikasi website/blog, dll.

Alexa Pro

Jika anda seorang Blogger yang memang serius menekuni blogging dan mendapatkan keuntungan di dunia blog, tidak ada salahnya anda mencoba dan membeli Alexa Pro, selain untuk meningkatkan Alexa rank dengan cepat, anda juga bisa menikmati fitur -fitur lebih dari Alexa seperti mempromosikan website anda di Alexa search results, menambahkan company logo, link back ke situs anda, dll. Jika anda blogging hanya sekedar hobi seperti saya ini lebih baik memilih Alexa free saja.

Pengertian Alexa Rank | Apa Itu Alexa Rank

Alexa rank merupakan salah satu indikator kepopuleran suatu situs dan juga sering dipakai untuk menilai kualitas suatu situs, situs yang mempunyai kualitas tinggi dari segi konten, backlink, dan traffic akan memiliki Alexa rank yang kecil, contoh: google.com (Alexa rank #1), facebook.com (Alexa rank #2).

Teknik yang Terbukti Untuk Cepat Menaikkan Alexa Rank

Dibawah ini adalah beberapa cara/teknik untuk menaikkan Alexa rank yang sudah terbukti dapat meningkatkan Alexa rank dengan cepat.

Claim Your Site Pada Situs Alexa

Claim Your Site, untuk meningkatkan ranking Alexa sebelumnya anda harus register dan claim blog/website anda terlebih dahulu dan menempatkan Alexa ID Meta tag pada bagian head di template anda, maka Alexa akan mempermudah mengakses situs anda. Site description, country name dan profile adalah hal yang sangat penting ketika melakukan claiming. Selalu gunakan keyword sesuai dengan tema blog anda ketika mendeskripsikan situs anda, meskipun itu adalah hal yang kecil tapi sangat membantu untuk menaikkan ranking Alexa pada blog anda.

Install Alexa Toolbar Pada Browser

Memasang/Install Alexa Toolbar pada browser anda adalah hal yang wajib anda lakukan untuk menaikkan Alexa rank. Anda harus meng-update blog anda menggunakan browser yang sudah ter-instal Alexa toolbar, semua aktivitas yang anda lakukan pada blog anda harus menggunakan browser yang sama dan sudah terinstal Alexa toolbar.

Update Konten Blog Secara Teratur Agar Cepat Meningkatkan Alexa Rank

Update konten secara teratur pada blog anda adalah cara yang sangat bagus untuk meningkatkan Alexa rank, Alexa sangat menyukai fresh konten sama halnya dengan Google. Saya pernah membaca pada sebuah situs yang terkenal bahwa meng-update blog 7-10 kali dalam seminggu akan sangat cepat menaikkan Alexa rank.

Konten Yang Berkualitas

Alexa juga mempertimbangkan page view, bounce rate, ketika me-ranking situs anda. Unik dan fresh konten akan membuat pengunjung blog anda akan betah berada pada blog anda, buatlah konten yang selalu sesuai dengan tema blog anda, konten yang tidak sesuai dengan tema blog akan berefek negatif bagi ALexa rank dan sangat merugikan.

Link Building

Alexa juga menghitung link, koleksi link atau backlink yang mengarah pada blog anda juga akan membuat Alexa rank meningkat, banyak cara untuk mendapatkan backlink seperti social bookmarking, link exchange, guest blogging, forum, dll.

Blog Commenting

Anda harus menyadari bahwa kebanyakan dari blog memiliki atribut NoFollow dalam sistem komentar mereka, Ini tidak membantu untuk meningkatkan Google pagerank. Dan, jika Anda berkomentar pada blog secara agresif untuk jangka panjang maka Anda mungkin menjadi korban dari massa spam oleh Google. Jangan takut, Anda percaya atau tidak, mesin pencari Google selalu mencari niat. Jika Anda memposting komentar konstruktif dengan menggunakan kata kunci dengan bijaksana, maka Google akan mengirimkan sinyal positif dan membantu Anda untuk meningkatkan Alexa rank.

Konten Spesial untuk Webmasters

Hampir semua webmaster dan pemilik blog menggunakan Alexa toolbar pada browser mereka, dan Jika Anda menulis posting khusus untuk mereka dengan optimasi mesin pencari yang optimal maka Alexa rank anda akan meningkat sangat cepat karena mereka akan mengunjungi blog anda dengan browser mereka yang sudah ter-instal Alexa toolbar. sedikit contoh konten untuk webmaster seperti membahas tentang SEO, Blogger, cara modifikasi website/blog, dll.

Alexa Pro

Jika anda seorang Blogger yang memang serius menekuni blogging dan mendapatkan keuntungan di dunia blog, tidak ada salahnya anda mencoba dan membeli Alexa Pro, selain untuk meningkatkan Alexa rank dengan cepat, anda juga bisa menikmati fitur -fitur lebih dari Alexa seperti mempromosikan website anda di Alexa search results, menambahkan company logo, link back ke situs anda, dll. Jika anda blogging hanya sekedar hobi seperti saya ini lebih baik memilih Alexa free saja.

Pengunjung

Daftar Isi

-

▼

2014

(79)

-

▼

Februari

(79)

- Hengkang Dari NU Dimension, Ryan Tedja Rilis Singl...

- Hobi Kuliner, Laudya Chintya Bella dan Chicco Jeri...

- Cerita Pernikahan, Donita dan Adi Nugroho Samakan ...

- Harga Alfa Romeo 'Sport Hatchback' Tergantung Rupiah

- Wujud Supercar Jawara Terbaru McLaren Terkuak

- BMW S1000R Super-naked 2014 Pamer 'Otot'

- Gebrakan Honda, HMSI Pamerkan 'Moge' Spesies Baru

- Yamaha Masih Mengandalkan V-Ixion di Kelas Sport

- 10 Detail Perubahan Yamaha YZF-R125 2014 Terbaru

- Tahun Depan, Ninja RR 150 Tak Lagi Diproduksi

- Ninja RR Mono Produksi Cibitung Akan Diekspor ke M...

- Kawasaki Baru Ninja RR Mono Pakai Mesin Motor Trail

- Yamaha Byson Pakai Mesin 250cc Tahun Ini

- Cerita Lucu : Berita Kehilangan

- Cerita Lucu : Tidur Satu Ranjang

- Cerita Lucu : Sekretaris Baru

- Cerita Lucu : Celana Dalam

- Cerita Lucu : Kelebihan Wanita

- Cerita Lucu : Lagi Marahan Sama Istri

- Cerita Lucu : Alat Yang Hebat

- Cerita Lucu : Surat Untuk Istri

- Cerita Lucu : Takut di Denda

- Cerita Lucu : Kereta Api Keparat

- Cerita Lucu : Gambar Pantat

- Cerita Lucu : Dompet Hilang Pergi Ke Dukun

- Cerita Lucu : Penjual Telur

- Cerita Lucu : Kamar No.27 Kosong

- Cerita Lucu : Wasiat Sang Suami

- Cerita Lucu : Tangan Penuh Tato

- Cerita Lucu : Hari yang Sial

- Cerita Lucu : Kekasih Idaman

- Cerita Lucu : Berapa 10 Dibagi 2

- Ternyata Gamer Maniak Bisa Habiskan Ratusan Juta R...

- Ternyata yang membuat bumi ini berputar-putar adal...

- Para Ilmuwan Temukan Bukti Misteri Kiamat dalam Si...

- Akhirnya Misteri Penampakan di Google Maps ini Ter...

- 7 Lowongan Pekerjaan Yang Aneh dan Unik

- Hindari 8 Hal Ini Jika Tak Ingin Suami Ilfeel di R...

- 5 Hal yang Paling Diinginkan Pria Selama Bercinta

- Hasil Temu Investor Pembangunan Kilang Minyak Bont...

- Tips Merencanakan Investasi di Hari Tua

- OJK Gandeng BKKN Tingkatkan Pemberdayaan Ekonomi K...

- Layanan Tanpa Kantor Bank Mandiri Dorong Masyaraka...

- Peruri Kembangkan Sistem Pembayaran Elektronik

- Harga Emas di Pasar Global Naik, Domestik Stabil

- Hubungan RI-Singapura Merenggang, Bisnis Bisa Kena...

- BI: Tekanan Rupiah Mulai Berkurang

- Suami Bagikan Mobil ke Artis, Airin Bungkam

- Peserta Konvensi Demokrat di Bali akan Jalani Ritu...

- Kasus Sapi, Dirut PT Indoguna Utama Segera Disidang

- Pil Kamera Ini Rekam Sistem Penceranaan Manusia

- RI Bersiap Jadi Tuan Rumah Turnamen Robot

- Jajal Kecanggihan Jam Pintar Samsung Galaxy Gear

- 8 Langkah Jitu Jika Ponsel Anda Tercebur Air

- Ini Cara Snowden Bobol Data NSA

- Dong Nguyen Siapkan Sekuel Flappy Bird 2

- Ini Sebenarnya Alasan Nguyen Matikan 'Flappy Bird'

- Manusia Bisa Kontak Alien di Tahun 2040

- Apakah Monster Loch Ness Telah Punah?

- Buaya Bisa Memanjat Pohon

- Indonesia Berhasil "Kalahkan" Malaysia

- 2016, Misi Eksplorasi "Isi Perut" Mars Meluncur

- Tablet Surface "Jegal" iPad dan Android

- Bagaimana Cara Lenovo Bangkitkan Motorola?

- Sosok Menteri Perdagangan Lebih Muda dan Berwawasan

- Demo Ribuan Warga Manado

- Spurs Menelan Kekalahan di Brooklyn

- Kemenangan atas Spurs Tandai Debut Loyer di Kursi ...

- Bisa Lewati Rekor Tak Resmi Stoner di Sepang

- Marquez Sapu Bersih Tes di Sepang

- Lorenzo Tetap Merasa Puas

- Pernah Kalahkan Skuat Mourinho, Mel Minta West Bro...

- Atletico Bakal Tampil Ngotot

- Indra Sjafri: Ujung Tombak Timnas U-19 Masih Tumpul

- Indra Sjafri Puas dengan Gaya Main Timnas U-19

- Wajah-wajah Lama Dipanggil Lagi ke Timnas

- Milan Menghadang Upaya Bangkit Napoli

- 10 Hal Tingkatkan Gairah Istri Tercinta

- Hacker Menciptakan Pembobol Mobil

-

▼

Februari

(79)

Kategori

.

Followers

2014 Portal Informasi Dunia. All Rights Reserved.